用户名:server2012

密码:URSZf3A1.phpstudy-2018站点日志(.log文件)所在绝对路径

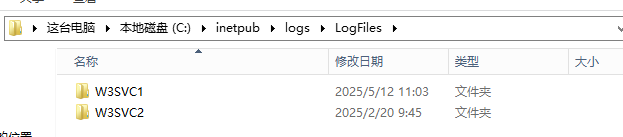

IIS日志默认路径是%SystemDrive%\inetpub\logs\LogFiles\

两个目录试一下

提交flag{C:\inetpub\logs\LogFiles\W3SVC2}发现正确

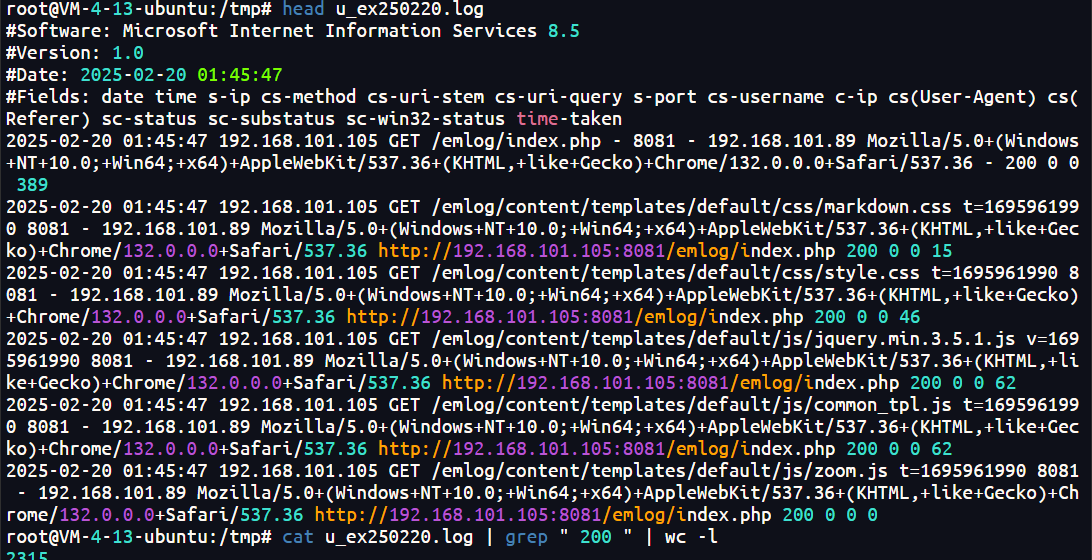

2.系统web日志中状态码为200请求的数量是多少

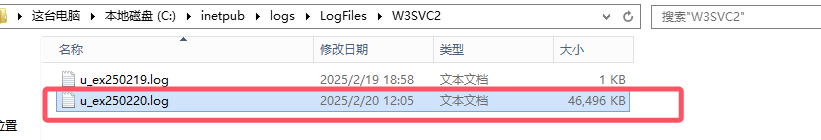

日志在这个文件里,复制到linux分析

日志在这个文件里,复制到linux分析

root@VM-4-13-ubuntu:/tmp# cat u_ex250220.log | grep " 200 " | wc -l

2315flag{2315}

3.系统web日志中出现了多少种请求方法

root@VM-4-13-ubuntu:/tmp# cat u_ex250220.log | awk '{print $4}' | sort | uniq

DELETE

GET

HEAD

Information

OPTIONS

POST

PUT

TRACE

s-ip方法有七种

flag{7}

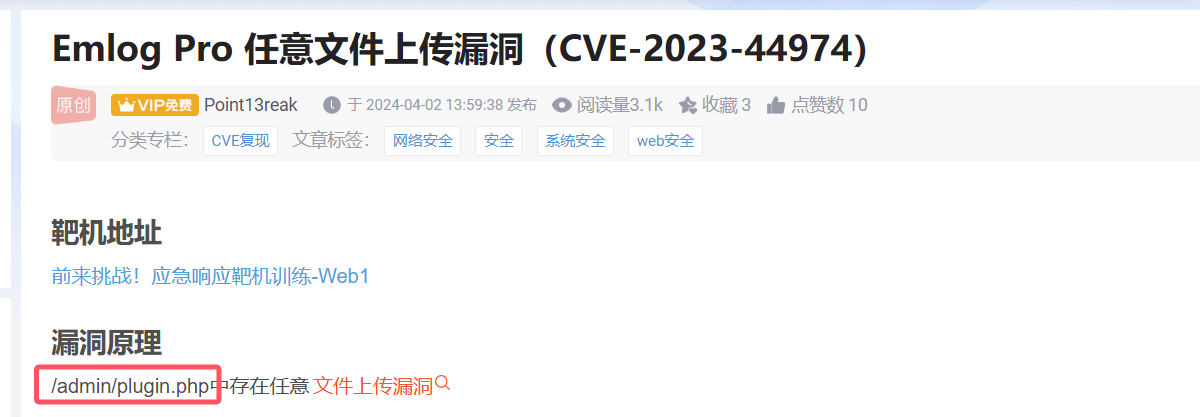

4.系统文件上传漏洞的路径是什么

搜到漏洞点是plugin.php

E:\phpstudy\PHPTutorial\WWW\emlog\admin\plugin.php

根据flag格式是

flag{/emlog/admin/plugin.php}

5.攻击者上传并且成功利用的webshell文件名是什么

传个D盾

扫到两个马,第二个是第五题flag

C:\Users\xt\Desktop\emlog\content\plugins\window\window.php